网络分段和SD-WAN技术分析

时间:2015-02-16 20:00:00 来源: 复制分享

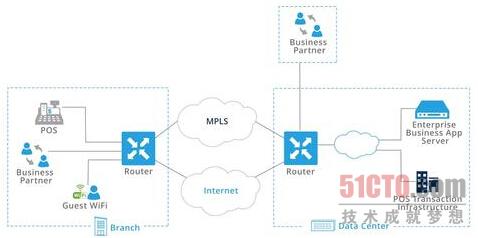

塔吉特(Target)泄密事件无异于向大企业的IT从业人员敲响了一记警钟。这令人遗憾,因为要不是典型企业架构的一个非常过时的方面:广域网缺少网络分段机制,塔吉特以及其他大型零售商和数百万的顾客原本可以避免损失和苦恼。

要是能够实行网络分段、流量隔离,企业就能够防止攻击者访问企业网络上不同分段上的数据后,迅速演变成危害性很大的重大泄密事件的攻击。此外,塔吉特事件表明,泄密事件不一定就来自公司自身网络的内部。业务合作伙伴的系统也可能遭到危及,随后,这种感染同样会扩展到其他实体的数据。

网络分段的好处

企业需要一系列防范措施,确保敏感数据仍然安全;确保可能遭到危及的网络边缘和业务合作伙伴数据可以随时加以隔离和擦清。比如说,你将供应商整合到企业网络上后,就需要将供应商与企业的所有敏感信息隔离开来,比如客户数据。

网络分段提供了另外的好处,包括如下:

•对业务部门进行分段,不管位置如何;

•为客户和合作伙伴分隔访客的无线访问权;

•隔离横跨多个地方的按需而建的开发和测试实验室;

•让企业更容易合规和审计,比如《支付卡行业数据安全标准》(PCI-DSS)和《健康保险可携性及责任性法案》(HIPAA)。

•多租户和B2B合作伙伴;

•数字标牌和数字录像机(DVR)服务

可能最让CIO和IT部门吃下放心丸的是,能够根据基于用户、设备和位置的策略,为自带设备(BYOD)设置不同的权限。这可以极其简单地解决BYOD策略被粗心大意的员工滥用而引起的棘手问题和潜在的安全泄密。

跨站流量分段面临的困难

分段在一个站点里面并不难(使用虚拟局域网),但是一旦流量离开了站点,进入到广域网,隔离就不复存在。也就是说,无法跨企业保持隔离,因而就有可能出现安全泄密事件。为了将分隔机制合理地扩展到整个网络中,必须将相关的识别信息传送到网络中的所有点。

遗留网络为解决这个问题提供了两种不同的办法;遗憾的是,这两种办法都效率低下。第一种方法是,在单一设备上定义群组策略,并且在网络中的每个点执行该策略,你可以在虚拟路由和转发精简版(VRF Lite)和逐段VRF中看到这一情况。除了缺少迫切需要的可扩展性外,网络中执行该策略的点数量太多;头端变得异常复杂、无法管理,变更控制也变得极其困难。

另一种方法是在网络边缘定义策略,并在数据流量中传送分段信息,比如在MPLS第3层VPN中。遗憾的是,这种方法变得复杂、成本高昂。

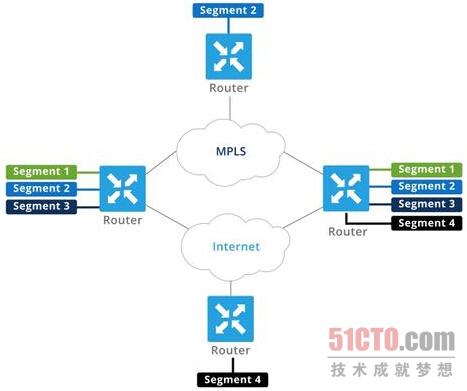

SD-WAN和分段

公司需要一种成熟可靠的网络基础设施,可以将路由、安全、集中策略和编排整合起来,从而提供一个安全的网络,又拥有实现端到端分段所需的固有功能。为广域网添加软件定义网络功能形成了SD-WAN,可以解决这个问题。SD-WAN不仅能对信息进行分段,还能将信息传送到网络中的所有相关点,又不需要外部机制或额外协议,这就简化了网络设计。

SD-WAN还可以为企业带来下列功能:

•在现有的网络上创建端到端网络分段,但又不用改动路径中的任何设备;

•执行基于分段的策略(比如说,访客无线流量应该走成本最低的线路,同时保留高SLA线路用于创收的流量);

•根据位置来控制哪些分段获得访问权,因而防止有人攻击远程站点;

•基于分段执行网络策略(比如说,来自未知BYOD设备的流量通过DMZ擦洗站点来发送,之后才可允许访问网络。)

•基于分段执行网络拓扑结构(比如说,使用交互式语音/视频的分段可能从一站点传送到另一站点,而另外某些分段是纯粹的集中星型。)

端到端网络分段这个想法提供了网络行业几年来一直在考虑采用的方案,但是它实施起来太过复杂了。不过,如今的网络攻击诡计多端,又不可预测,这就意味着光靠防火墙和加密已不足以确保企业数据安全――网络分段必须成为该战略的一个不可或缺的部分。

- 华为携手美团共建面向云数据中心的SDN商用网络(2016-06-01)

- 华为携手美团共建敏捷数据中心SDN商用网络(2016-06-01)

- 华为携手美团共建面向云数据中心的SDN商用网络(2016-06-01)

- 华为携手美团共建敏捷数据中心SDN商用网络(2016-06-01)

- 华为携手美团共建面向云数据中心的SDN商用网络(2016-06-01)

- 华为携手美团共建敏捷数据中心SDN商用网络(2016-06-01)

- 手机看片神器你懂的_手机看片神器有哪些

- 快播_快播5.0官方下载_快播手机版

- 最新看片神器_看片神器电脑版下载

- 电视直播软件_什么软件可以看电视直播

- 约炮软件_约炮软件排行榜

- 手机直播软件_手机直播软件哪个好

- 拼车软件_拼车软件哪个好

- 美图工具哪个好_美图工具排行榜

- 搜片神器_搜片神器电脑版官方下载

- 制作幻灯片的软件_幻灯片制作软件官方下载

- 废物利用 10招让老旧数码产品大变身

- 科学家确认117号元素 元素周期表添新成员

- 成本不到1美元折纸显微镜:可放大2000倍

- 世界上九个最酷炫飞机场

- 你被这位00后的“狂少”大哥吓哭了么?

- 这货真是自行车?造型奇葩时速破百公里

- 女生怎么拍照显得胸大? 第二季

- 微距观看“吸血小鬼”的真实面目